- トップ >

特集

教育研究系ネットワークにおけるサブネット管理者とのセキュリティ運用の連携

慶應義塾のネットワーク環境は広大なアドレス資源を有しており、業務部門系と教育研究系の区別に基づいた二種類のポリシングが適用されたネットワークから構成される。業務部門系ネットワークは主に職員が利用し、大学内の業務部門が展開する学内の業務用サービスやインターネットに接続するための生活線としての役割を担う。教育研究系ネットワークは主に教員と学生が利用し、研究業績等の対外的な情報公開のためのサーバの設置やインターネットに接続する生活線としての役割に加えて、大学内での教育研究活動を実施するための情報基盤としての役割も担う。ITCはこれらの二種類のネットワーク環境において、近年台頭するサイバーセキュリティ上の脅威への対応(セキュリティ運用)を執り行うセキュリティ・オペレーション・センタ(SOC)としての役割を担う。

教育研究系ネットワークは自由な教育研究活動を尊重する目的から、原則的にITCによる積極的なトラフィック・フィルタリングを適用しない、という運用ポリシに基づく。また学部や学科、個々の研究室といった部局に、サブネットに分割したアドレス資源の管理自体を委譲している場合も多い。このように利用者によるネットワーク環境の自由な利用を許容する一方で、ITCによるセキュリティ運用は主にネットワークのトラフィックやDNSやユーザ認証等の学内サービスで観測される情報から異常な振る舞いを示す端末を検知してその原因を調査し特定していく。異常な振る舞いを示す端末がアドレス資源の管理が委譲されたネットワークにある場合には、その異常な振る舞いの原因を特定するのに十分な情報をITCだけでは観測できないこともある。その場合には、アドレス資源管理を委譲した部局(以下、部局と表記)と連携して原因の特定に必要な情報を共有してもらい、それを分析してセキュリティ運用を実施する。

ITCでは学内に属する端末の異常な振る舞いを検知して必要に応じて部局とセキュリティ運用で連携するためにトラフィック情報提供システム(TWS)[1][2]を開発し運用している。TWSではITCの視点で観測したネットワーク機器・サーバ機器のログ情報を収集してSIEMデータベースに格納し、その情報を元に異常な振る舞いをする端末を特定する。またアドレス資源の管理がサブネット単位でどの部局に委譲されているかを管理するサブネット台帳を有する。異常な振る舞いをする端末が部局管理のネットワーク上にある場合には、その部局のネットワーク管理者にメールを介して自動的に通知される。慶應義塾におけるセキュリティ運用はTWSを基軸として行われているが、その運用を通して今後対応すべく以下の課題を認識するに至った。

- ITCと部局間の双方向のコミュニケーション:TWS に基づくITCと部局間のセキュリティ運用の連携はメールによる両者間のコミュニケーションを想定する。しかし実際のセキュリティ運用では両者の間で一行ないし数単語といった細かい粒度のメッセージを時差なく頻繁にやりとりする場面も多い。このようなコミュニケーションはメールのようなメッセージング形式でなくチャット形式のコミュニケーションツールに基づいた方が効率的となる。

- 部局におけるアドレス資源の利用実態の把握:ITCから部局に対してネットワーク資源を委譲する際には、サブネット単位など一定のアドレスレンジを委譲することが多い。その場合ITCの視点では委譲したアドレス資源の中の個々のアドレスがどのような用途で使用されているのかを把握するには人手でのヒアリングが必要となる。端末の異常な振る舞いを特定する際その端末で平時に稼働するサービスを把握することは重要であるから、部局内で個々のアドレスがどのような用途で利用されているのか管理する機構が必要といえる。

- インシデント情報の集約とアーカイブ:TWSがSIEMデータベースに蓄積するログ情報は一日辺り約10億行/日にも及ぶ。TWSはこれらの生のログ情報からインシデント疑い等の情報を抽出する機構は含まれているものの、その確度の分類や複数事象間の相関に基づく事象の集約に課題が残る。また確定インシデントについては、どのような行程で当該インシデントを対応したか(インシデント・レスポンス)の履歴を蓄積する機構があれば、過去に同様のインシデントが合った場合のインシデント・レスポンスの普遍化を図ることが可能となる。

以上の問題意識のもと、筆者らは大学のネットワーク環境におけるセキュリティ運用を支える情報基盤の提案[3]を主に弊学理工学部をモデルとして行ってきた。理工学部をモデルとすることで、学部・学科・専攻・研究室といった多種多様な部局とITCのような情報基盤部門との間でのセキュリティ運用連携に対応することを目指している。

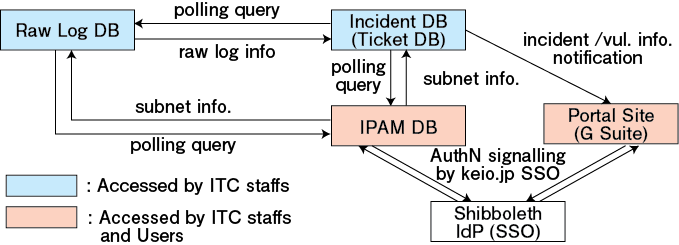

図1.に提案する情報基盤のモジュール図を示す。前提としてkeio.jpのように大学に所属する教職員や学生などのユーザに対する認証認可基盤がある環境を想定する。このとき提案する情報基盤は次の4つの要素から構成される:(i)生のログ情報を格納するSIEMデータベース(Raw Log DB)、(ii)インシデント情報を格納するチケットデータベース(Incident DB)、(iii)部局に委譲されたアドレス資源の利用方法を記述するIPAMデータベース(IPAM DB)、(iv)ITCから部局のネットワーク管理者へのインシデント情報の配信やインシデント・レスポンス時の双方向のコミュニケーションに用いるポータルサイト(Portal Site)。これら4つの構成要素のうちITCのスタッフだけでなく研究室のネットワーク管理者もアクセスする(iii)、(iv)は認証認可の対象となる。

図1.に示した情報基盤を実際の理工学部におけるセキュリティ運用で実証するために、理工学ITCとも連携しつつ現在実装を進めている。利用者によるネットワーク環境の自由な利用とトレードオフの関係にあると捉えられがちなセキュリティ運用ではあるが、自律分散的なアーキテクチャをもとにセキュリティ運用を組み立てること[4]でそのトレードオフを解消できることを、実際に動かしながら実地的に確認していきたい所存である。

文献

[1]細川達己, 金子康樹. 大学ネットワークにおけるサブネット管理者とのネットワークセキュリティ・トラフィック情報の共有. In Proc. of AXIES ’17, 2017.

[2]細川達己, 金子康樹. 「トラフィック情報提供システム」の機能拡張. In Proc. of AXIES ’18, 2018.

[3]近藤賢郎, 中島春香, 細川達己, 藤井康広, 藤井翔太, 林直樹, 鬼頭哲郎, 重本倫宏, 鍛忠司, 鈴木茂哉, 中村修, 砂原秀樹. 大学ネットワーク環境におけるSOC / CSIRT活動に用いる情報共有基盤の提案. In Proc. of IPSJ IOT40 WKSHP, Vol. 30, pp. 1--6, 2018.

[4]近藤賢郎, 細川達己, 重本倫宏, 藤井康広, 中村修. 分散型SOCアーキテクチャに基づいた複数組織間におけるセキュリティ・オペレーションの連携. In Proc. of IPSJ DICOMO '18, pp. 872—878, 2018.

最終更新日: 2019年10月23日

内容はここまでです。